© 2025 Offensive Intelligence. Created with ❤️ using WordPress and Kubio

© 2025 Offensive Intelligence. Created with ❤️ using WordPress and Kubio

🚀 Débuter en Reverse Engineering : l’analyse des bus de données (SPI, I2C, UART) 🔍

🔧 L’une des étapes clés en reverse engineering est de comprendre les communications entre les composants d’un appareil. Aujourd’hui, nous allons nous concentrer sur l’analyse des bus de données, une méthode essentielle pour comprendre comment les différents éléments échangent des informations.

🛠️ Pourquoi s’intéresser aux bus de données ?

Les bus comme SPI, I2C, et UART sont souvent utilisés pour transmettre des données sensibles. Une fois interceptées, ces données peuvent révéler des informations cruciales sur le fonctionnement interne de l’appareil.

🔍 Comment capturer et analyser ces communications ?

1️⃣ Identifiez les lignes de bus :

• En général, les cartes utilisent des protocoles standards. Les broches des bus sont souvent bien documentées ou peuvent être découvertes via des outils comme un analyseur logique.

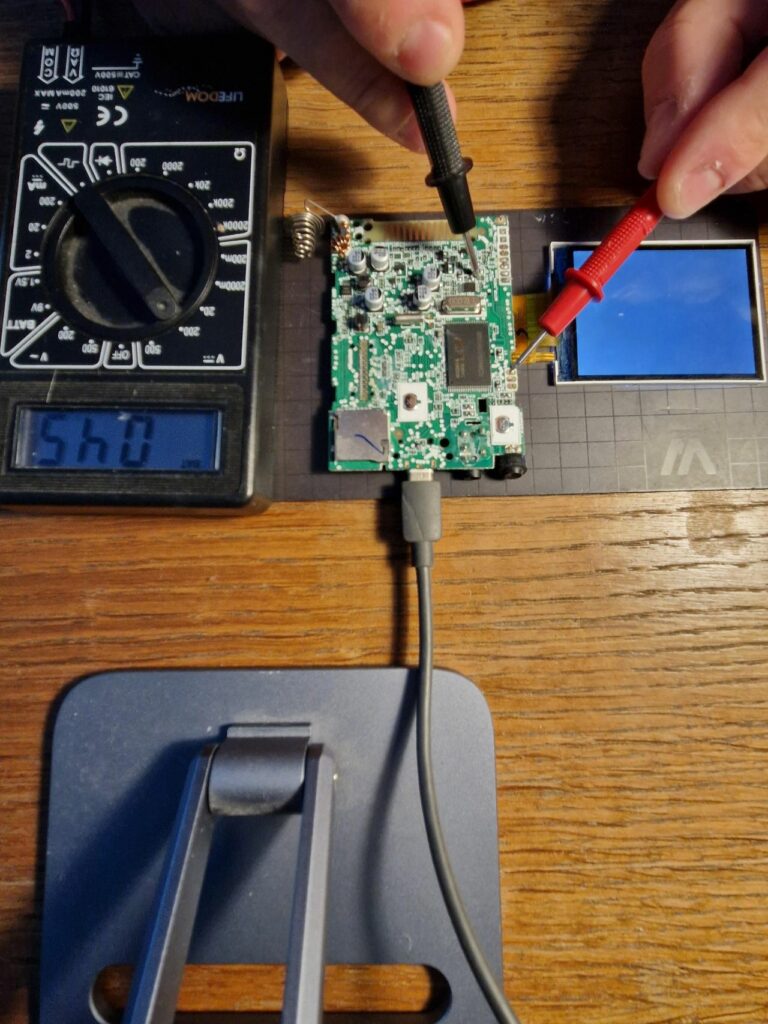

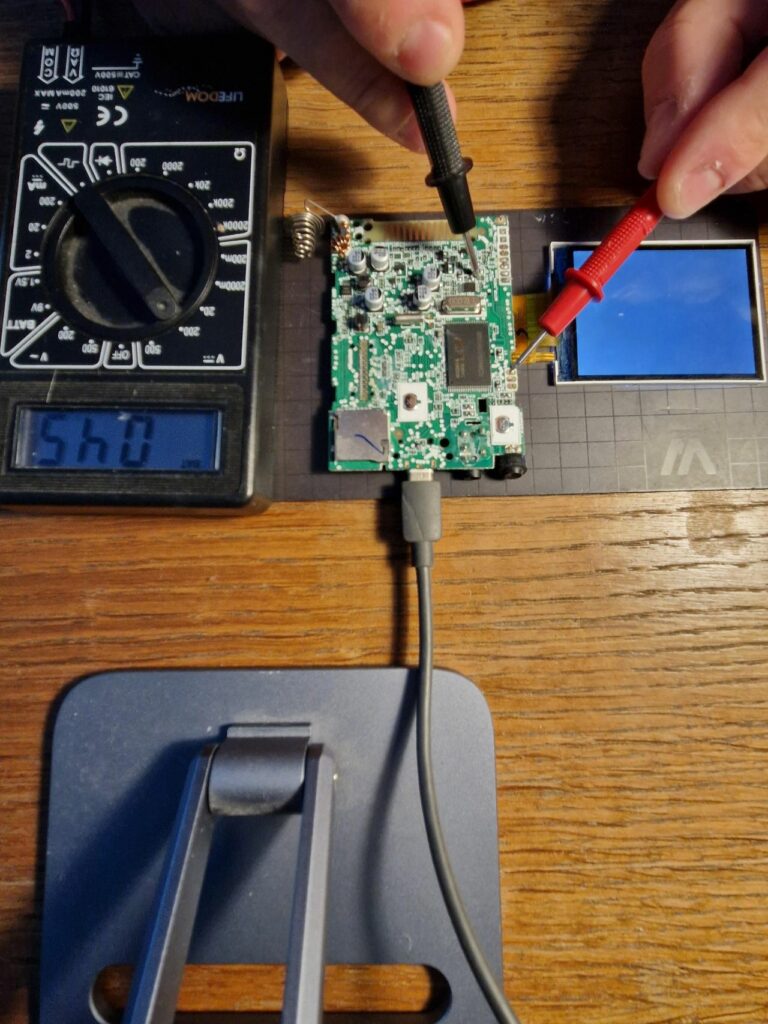

• Ouvrez votre carte électronique et repérez les lignes de communication (en utilisant un multimètre ou un oscilloscope).

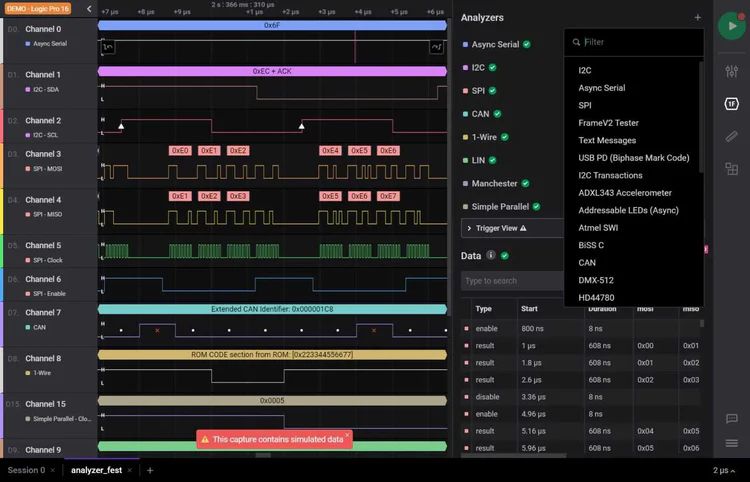

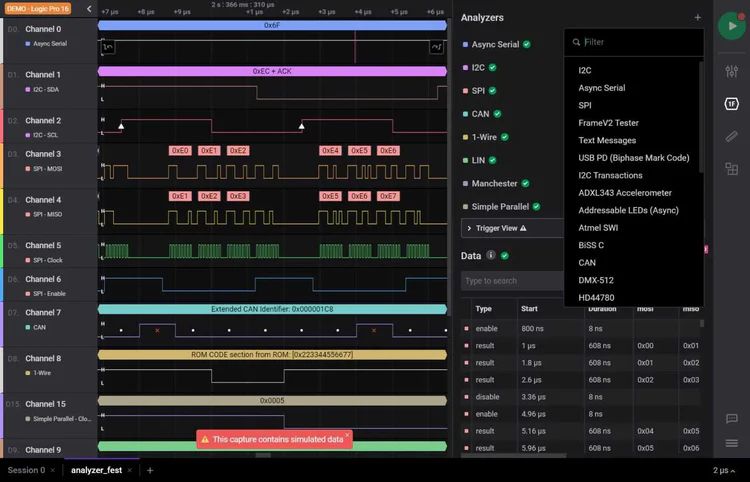

2️⃣ Utilisez un analyseur logique :

• Un outil comme le Saleae Logic est un excellent choix pour capturer les signaux des bus SPI, I2C, ou UART, mais le prix est un frein.

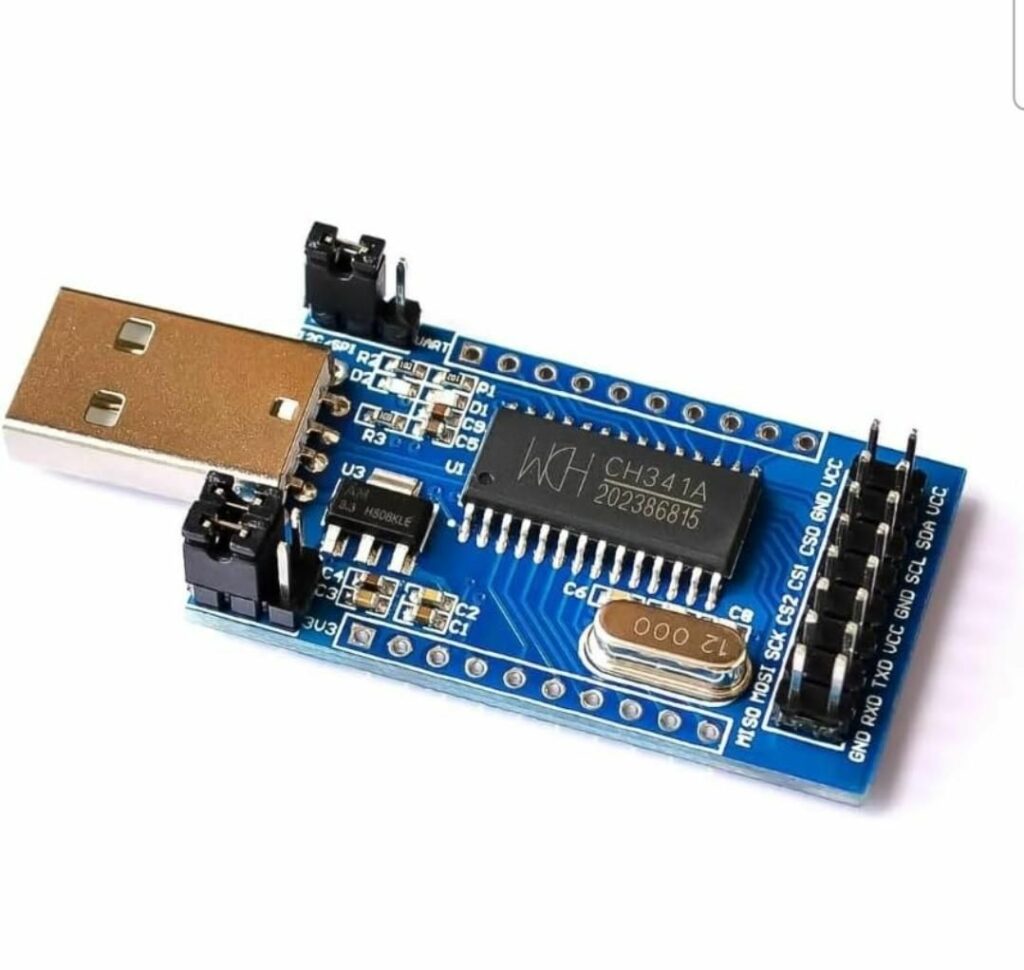

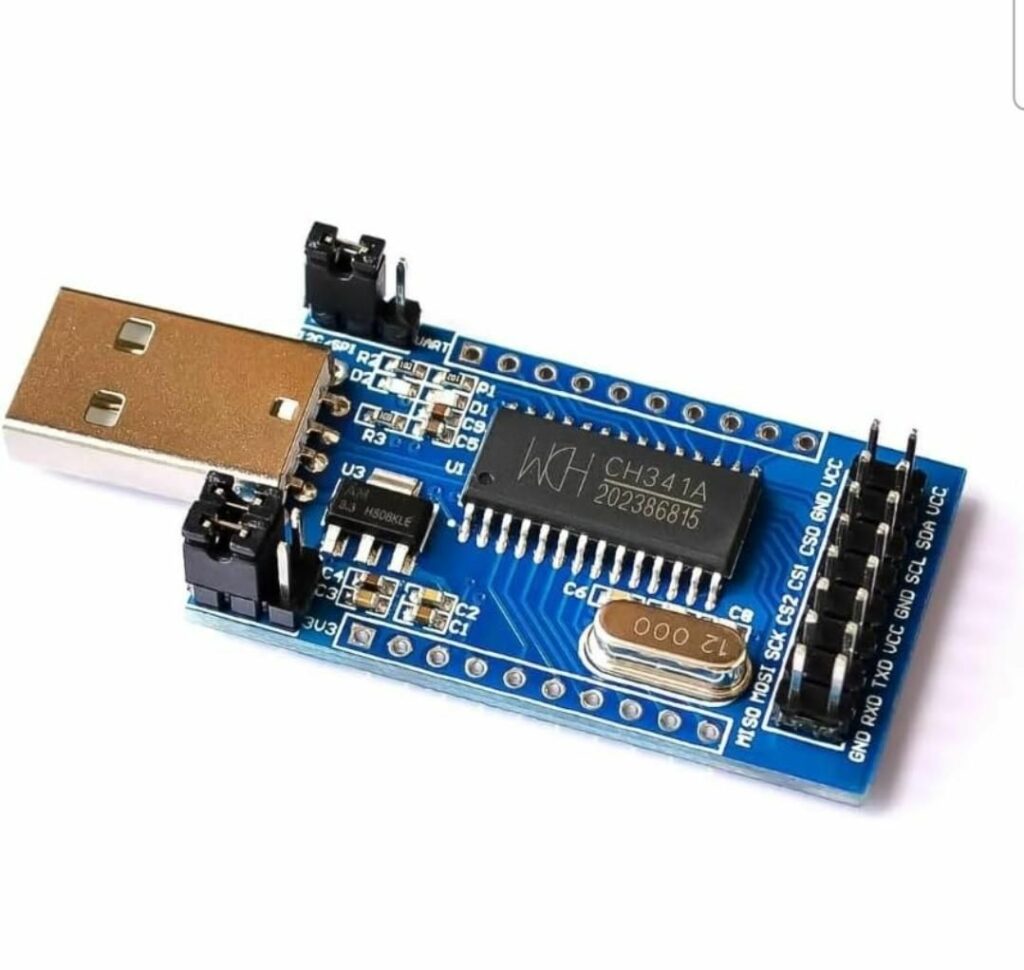

Perso j’ai fait l’acquisition sur Amazon d’un adaptateur USB-UART-I2C-TTL-ISP pour une vingtaine d’euros qui fonctionne correctement.

• Branchez-le aux broches identifiées et capturez les signaux pendant que l’appareil fonctionne.

3️⃣ Décodez les signaux :

• Une fois les données capturées, utilisez le logiciel de l’analyseur logique pour décoder les signaux ou un logiciel standard comme Minicom ou SerialPort. Vous obtiendrez des informations lisibles qui peuvent contenir des mots de passe, des commandes de contrôle ou des échanges sensibles entre composants.

🛠️ Que faire avec les données capturées ?

• Analysez les échanges : Cherchez des vulnérabilités dans les données transmises (informations en clair, absence de chiffrement).

• Modifiez les données : Injectez vos propres signaux pour tester la réponse de l’appareil et explorer de nouvelles pistes d’exploitation.

🔓 Astuces bonus :

• Certains appareils disposent de protections contre l’interception des communications. Il peut être nécessaire de désactiver certaines protections ou de manipuler les données en temps réel pour observer des comportements inhabituels.

© 2025 Offensive Intelligence. Created with ❤ by Mhack