© 2025 Offensive Intelligence. Created with ❤️ using WordPress and Kubio

© 2025 Offensive Intelligence. Created with ❤️ by Mhack

🔍 Le projet du jour :

J’ai installé, pour tester, un Honeypot pour comprendre et identifier certaines attaques, comprendre les actions récurrentes, et comprendre comment les attaquants agissent sur un serveur SSH.

Un excellent exercice pour la surveillance proactive et l’analyse.

🛠️ Au programme :

1️⃣ Installation de Cowrie sur une machine virtuelle.

Avec Docker c’est assez simple, pas de trop de prises de tetes

2️⃣ Configuration basique : faux accès SSH, mots de passe faibles pour les bruteforces.

L’idée est de faire un premier test, et voir comment ça marche, pas de config trop élaborées pour l’instant. J’ai aussi rajouté Telnet.

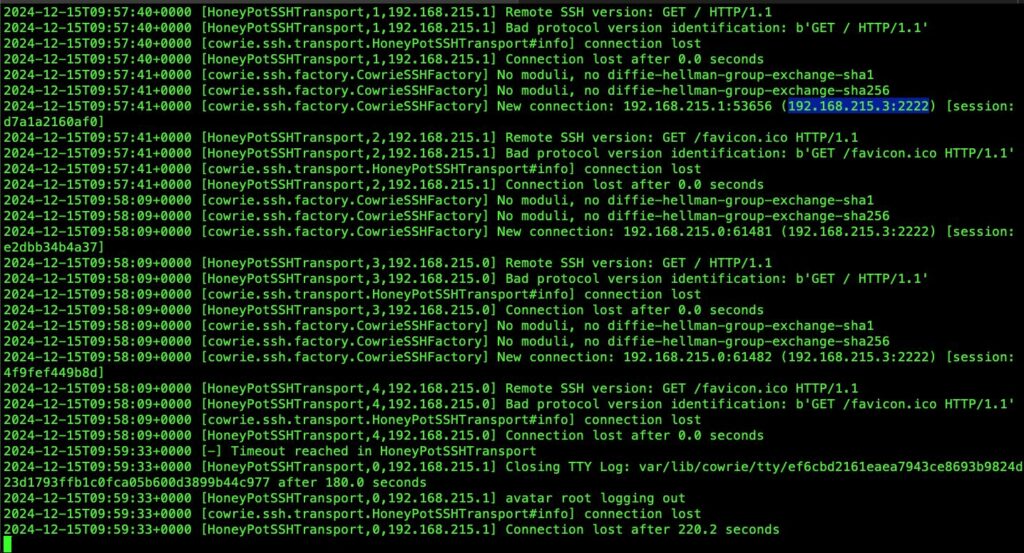

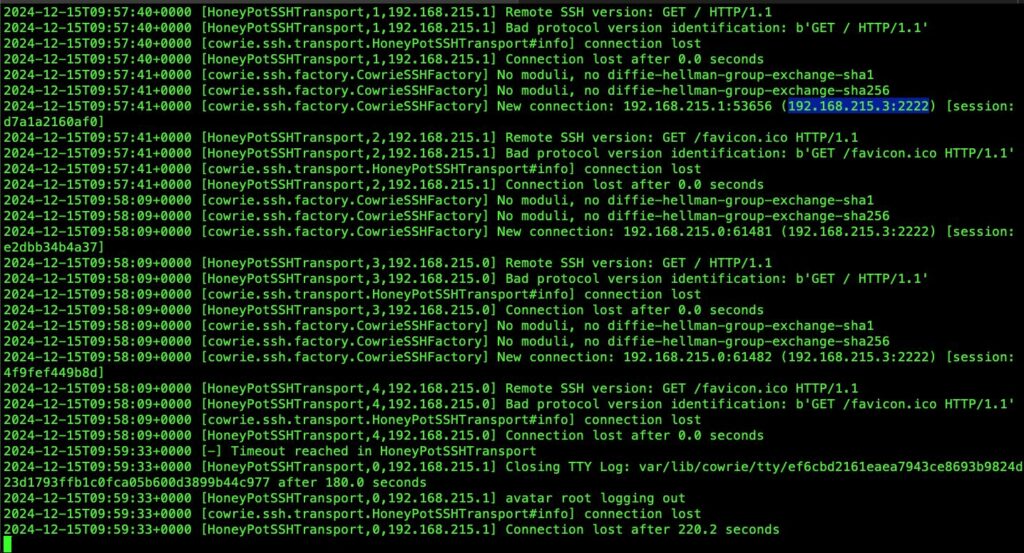

3️⃣ Enregistrement des actions : log des commandes tapées, IP des attaquants.

Ensuite on passe tout ça à la moulinette et on a un joli tableau de bord.

4️⃣ Ajout d’un piège DNS pour capturer les connexions réseau initiées.

Je n’ai pas testé, mais c’est une fonctionnalité qui semble prometteuse.

5️⃣ Analyse des logs : comportement, outils utilisés, détection des méthodes d’attaque.

Ma partie favorite !! On va analyser les schéma récurrents, les méthodes, et bien sur tout documenté.

Pour visualiser les logs, vous pouvez utiliser vos outils habituels (Wahzu, Elastic etc).

🎯 L’intérêt ?

Comprendre les techniques adverses, collecter des données précieuses sur des attaques réelles, et affiner vos défenses.

📝 Astuce : Placez Cowrie sur un port non standard pour éviter les scripts basiques et observer des attaques plus avancées.

⚠️ Disclaimer : Déployez ces honeypots uniquement dans un environnement contrôlé. On observe, on apprend, mais toujours dans les règles.

© 2025 Offensive Intelligence. Created with ❤ by Mhack