Retrouvez ici tous nos « tricks ».

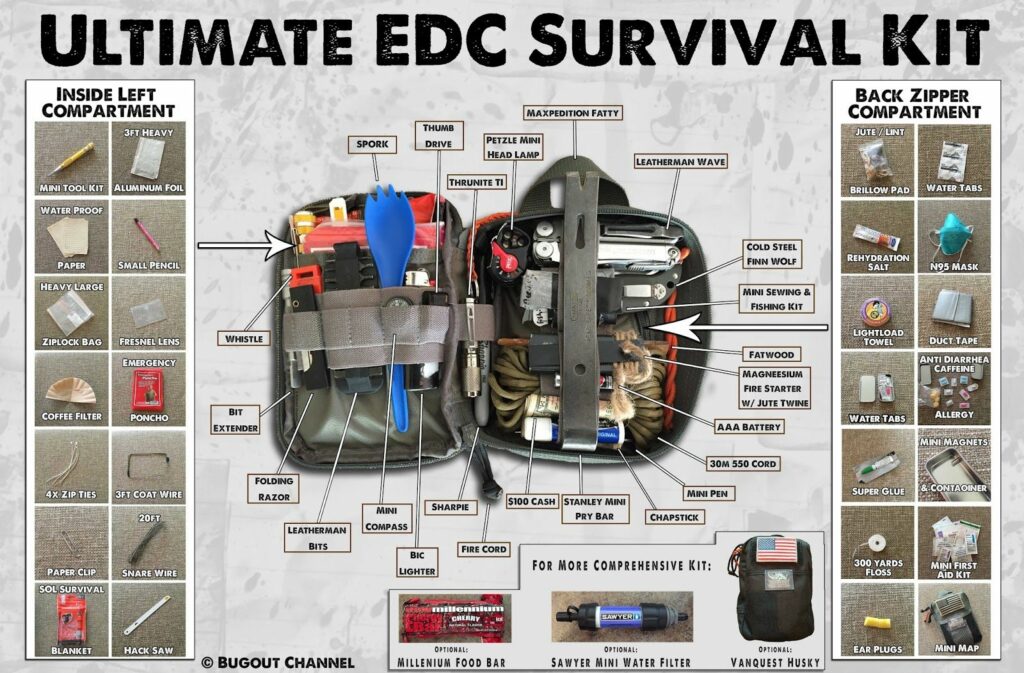

EveryDay Carry (EDC)

Découvrez l’essentiel d’un EDC, un ensemble d’outils polyvalents à avoir sur soi.

Lire l’article

Créer un EDC efficace

Guide pratique pour constituer un EDC personnalisé, adapté à vos besoins spécifiques en cybersécurité.

Lire l’article

Choisir le multitool idéal

Apprenez à choisir le multitool parfait, un outil indispensable pour tous les usages .

Lire l’article

Sac à dos d’un hacker

Découvrez ce que contient le sac à dos idéal d’un hacker éthique pour être toujours prêt à intervenir.

Lire l’article

Dimanche pluvieux

Une réflexion sur l’importance d’utiliser son temps pour se perfectionner, même lors des jours calmes.

Lire l’article

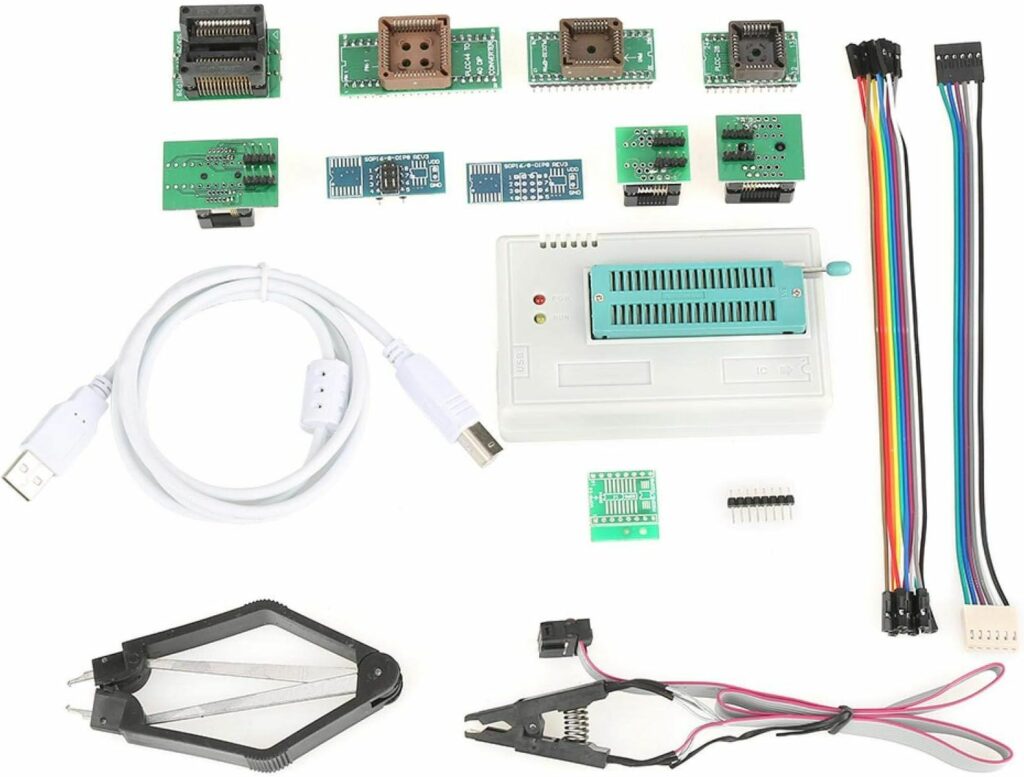

Boîte à outils de reverse engineering

Les outils indispensables pour mener à bien une analyse en reverse engineering.

Lire l’article

Outils pour reverse engineering

Un guide détaillé sur les outils utilisés pour analyser des systèmes en profondeur.

Lire l’article

Débuter en reverse engineering

Un article destiné aux débutants pour comprendre les bases du reverse engineering.

Lire l’article

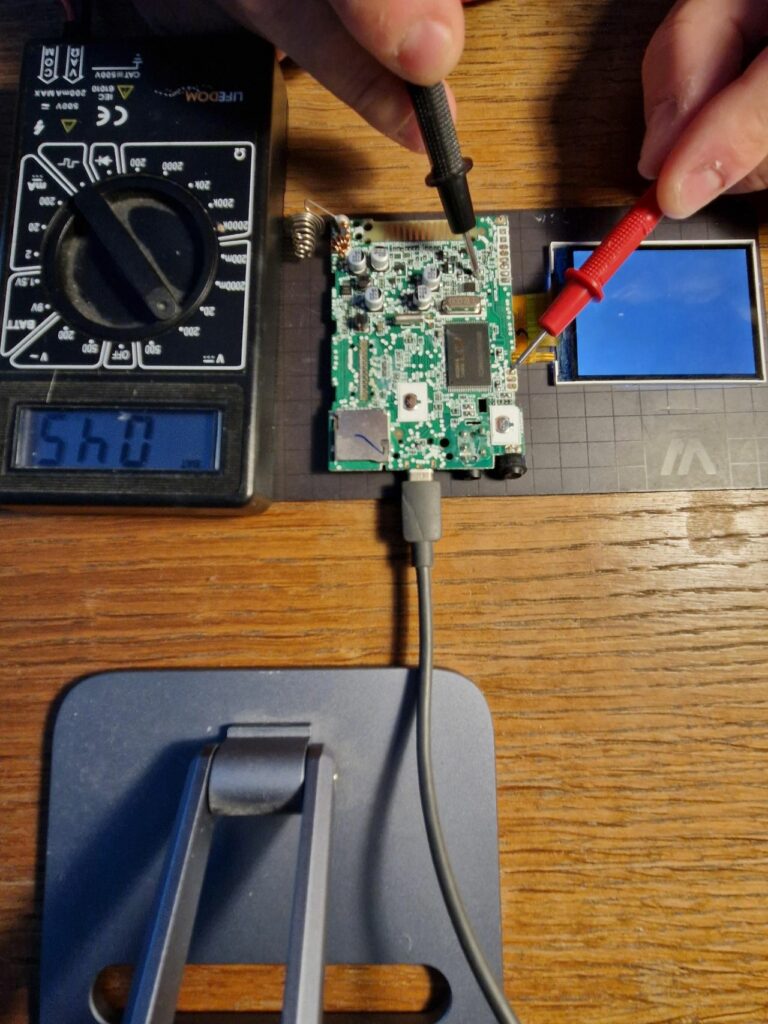

Analyse bus de données (SPI/UART/I2C)

Apprenez à utiliser des interfaces de bus de données comme SPI, UART et I2C pour analyser des systèmes complexes.

Lire l’article

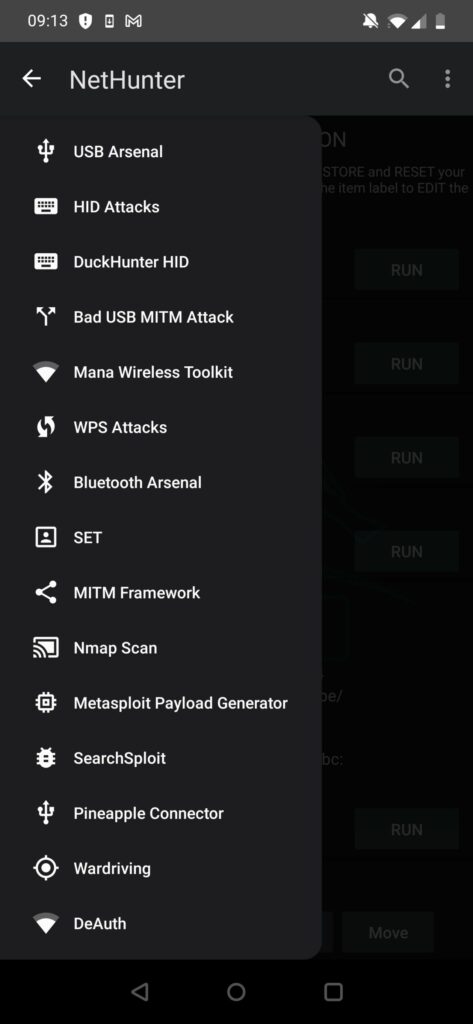

Mon smartphone de hacker

Découvrez la configuration idéale pour un smartphone de hacker éthique, un outil puissant.

Lire l’article

Créer son smartphone de hacker

Un guide pratique pour configurer votre propre smartphone destiné au hacking éthique.

Lire l’article

Console de jeux et hacking

Découvrez comment utiliser des consoles de jeux pour des projets de hacking éthique créatifs.

Lire l’article

Vulnérabilités USB – HDMI

On a piraté du HDMI ? mythe ou réalité ? Découvrez la réponse dans notre article.

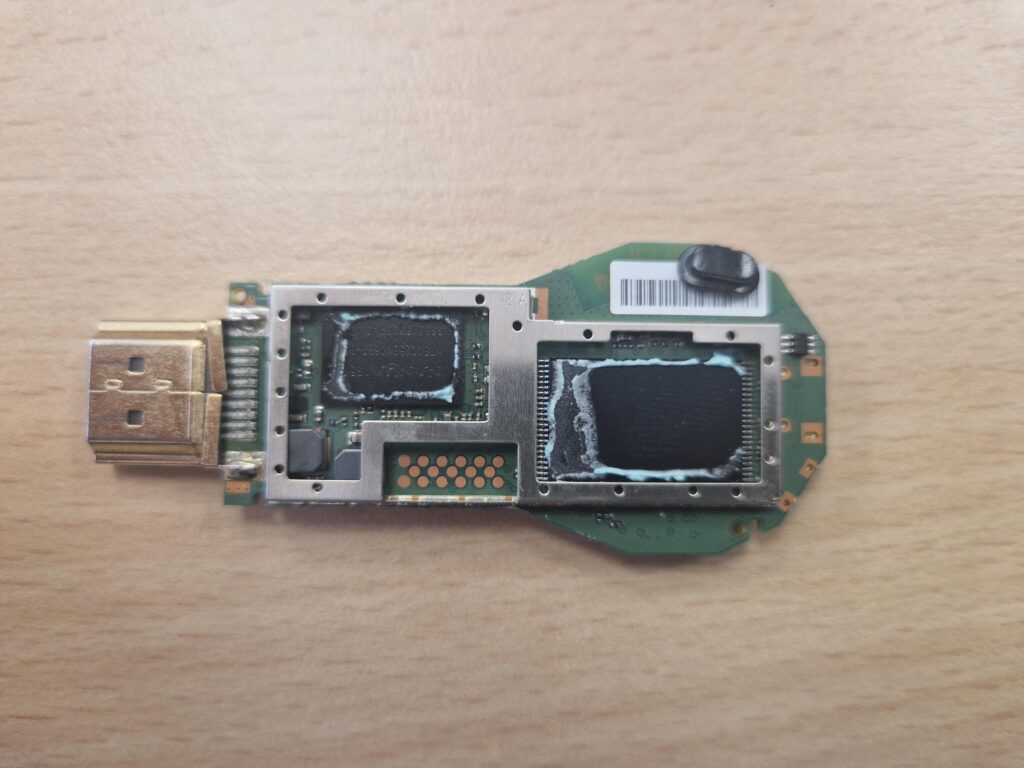

Reverse d’une Chromecast

Chromecast 1ère génération : Hacking éthique et reverse hardware (partie 1)

Macrodroid : L’application parfaite !

Vous vous êtes déjà demandé comment rendre votre smartphone plus intelligent que jamais ? Aujourd’hui, on parle de Macrodroid, l’application parfaite !

Lire l’article

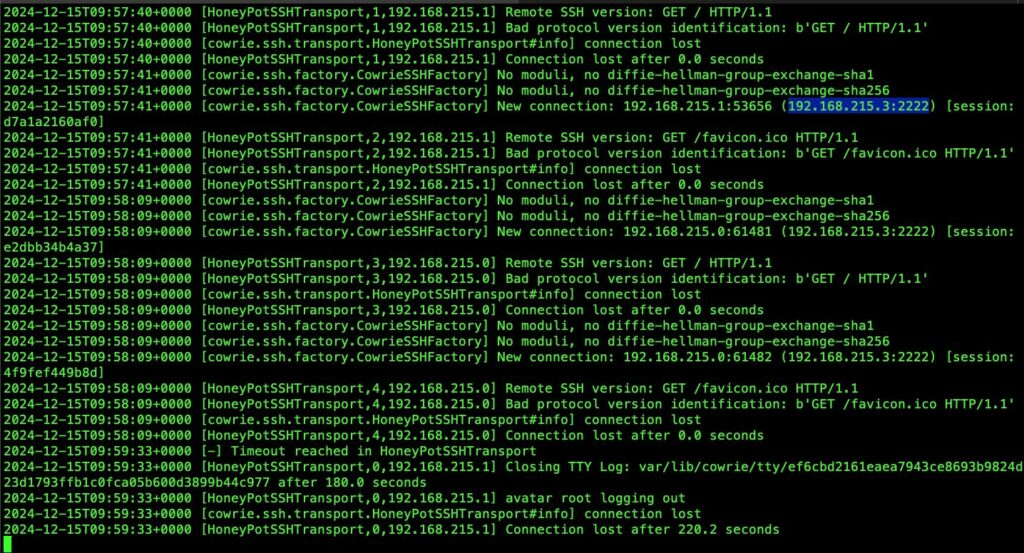

Honeypot avancé avec Cowrie

Installer un Honeypot pour comprendre et identifier certaines attaques