← Retour Hacking

Retrouvez tous nos dossiers techniques

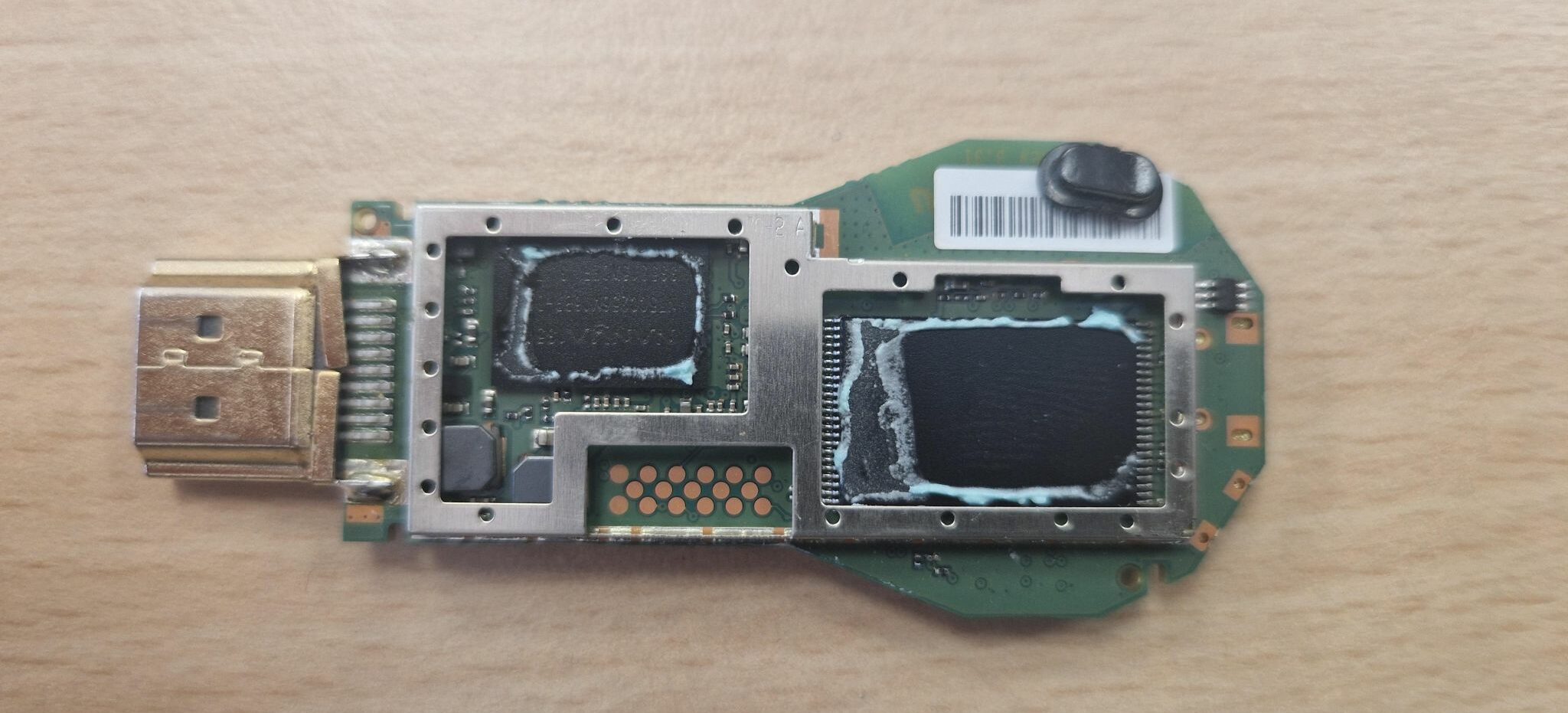

Approche, outillage et limites du reverse engineering sur un dongle de streaming Google.

Le Google Chromecast, appareil de streaming omniprésent, cache sous son design minimaliste une architecture complexe. L'analyse de ses composants, protocoles et mécanismes de sécurité révèle les défis et opportunités du reverse engineering sur les dispositifs IoT modernes.

Le Google Chromecast intègre un SoC ARM Cortex-A7 avec 512 MB de RAM et 2 GB de stockage Flash. Son architecture repose sur un système Chrome OS modifié, optimisé pour le streaming et la communication réseau via Cast SDK.

Décapsulation et identification des puces principales : BCM2837, RAM LPDDR2, Flash eMMC.

Récupération via UART, JTAG et analyse des partitions système.

Analyse des communications WebSocket et mDNS pour le discovery.

L'analyse statique commence par l'extraction du firmware via interfaces de debug (UART/JTAG). Les outils comme binwalk et hexdump permettent d'identifier les partitions, les systèmes de fichiers et les binaires critiques.

dd if=/dev/mtd0 of=/tmp/firmware.bin

binwalk -e firmware.bin pour extraire les filesystems

L'analyse dynamique nécessite un environnement de debug actif. L'utilisation de GDB multiarch avec gdbserver permet l'analyse en temps réel des processus Cast.

Le protocole Cast utilise mDNS pour la découverte et WebSocket sécurisé pour la communication. L'analyse avec Wireshark révèle les flux de données JSON et les mécanismes d'authentification.

.jpg)

.jpg)

.jpg)

Démontage et identification des composants principaux de la Chromecast première génération.

Connexion aux ports UART et accès aux interfaces de débogage pour l'extraction du firmware.

L'analyse révèle plusieurs vecteurs d'attaque potentiels, notamment dans la gestion des certificats Cast et les mécanismes de mise à jour OTA.

Google implémente plusieurs couches de sécurité : Verified Boot, signatures cryptographiques, et isolation des processus via sandboxing.

Station de soudage, microscope, analyseur logique pour l'interface avec les composants.

IDA Pro, Ghidra, binwalk, UART/JTAG debuggers, analyseurs de protocole.

Wireshark, Burp Suite, mitmproxy pour l'interception des communications Cast.

Les techniques de fault injection et side-channel analysis permettent de contourner certaines protections matérielles. L'analyse des consommations électriques révèle des informations sur les opérations cryptographiques.

L'analyse du Chromecast illustre la complexité croissante de la sécurisation des dispositifs IoT. Les mécanismes de protection multicouches rendent le reverse engineering plus complexe mais ne l'empêchent pas totalement.