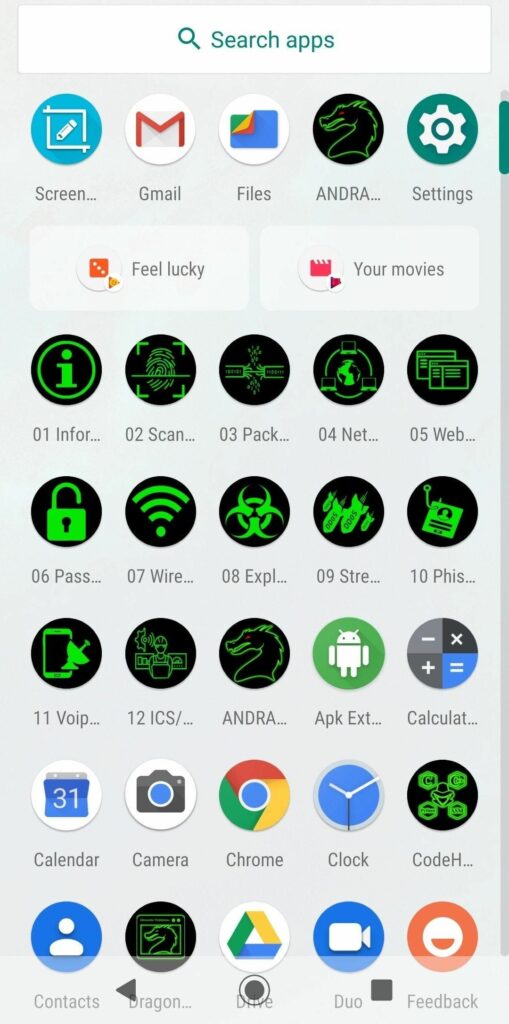

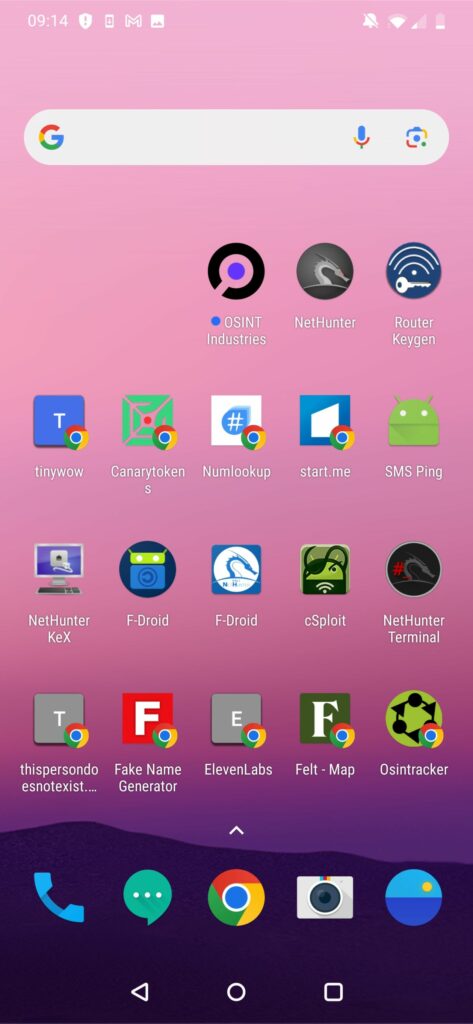

📱 Mon smartphone de hacker

Pour ceux qui me connaissent IRL, vous savez à quel point j'affectionne les smartphones, et encore plus mon OnePlus 7 Pro que je customise en permanence, pour en faire un véritable lab de hacking mobile !

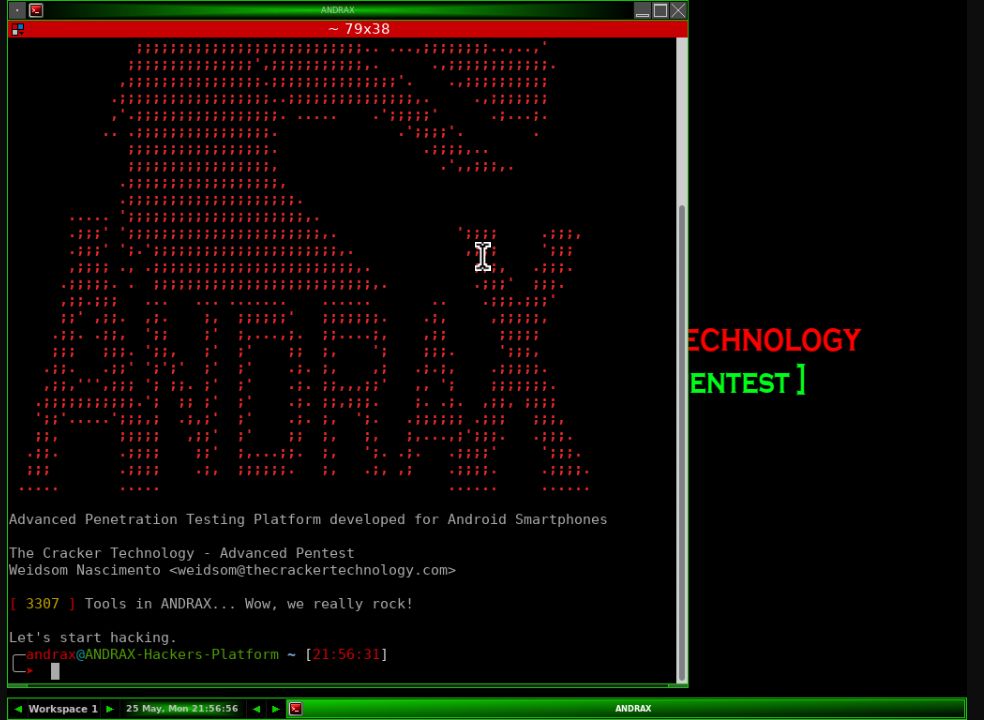

🚀 Le combo parfait

Smartphone rooté + Kali NetHunter = Arsenal ultime !

C'est clairement mon gadget favori (avec le Flipper !). NetHunter est une plateforme de hacking redoutablement efficace, développée par Offensive Security, qui transforme votre Android en véritable station de pentest mobile.

Avec des outils qui vous permettent de tester, explorer et sécuriser en toutes circonstances, NetHunter révolutionne l'approche mobile du pentesting. Voici les fonctionnalités principales que j'utilise quotidiennement :

⚡ HID Attack

Transformation en périphérique HID

Imaginez pouvoir transformer votre téléphone en clavier USB pour exécuter des commandes automatiques sur n'importe quel appareil ! Cela reprend le principe de l'USB Rubber Ducky, mais avec une flexibilité incomparable.

Fonctionnalités avancées :

- Scripts DuckyScript - Compatible avec la syntaxe Rubber Ducky

- Exécution en temps réel - Modification et test instantanés

- Brute force PIN Android - J'ai ajouté des scripts spécialisés

- Payloads personnalisés - Création de vos propres attaques

- Mode furtif - Exécution silencieuse et rapide

🖥️ BadUSB - L'art de l'imitation

Périphérique caméléon

Avec cette fonctionnalité révolutionnaire, le téléphone peut imiter une clé USB, un périphérique réseau, une carte son, ou même une webcam ! L'injection de scripts malveillants se fait en quelques secondes. Une attaque discrète mais dévastatrice pour tester la sécurité de n'importe quelle machine. 📂🚀

Types d'émulation possibles :

- Mass Storage - Émulation de clé USB avec autorun

- Network Interface - Création d'une interface réseau factice

- Audio Device - Simulation d'une carte son pour l'exfiltration

- Serial Interface - Communication série pour backdoors

- Multiple Devices - Combinaison de plusieurs périphériques

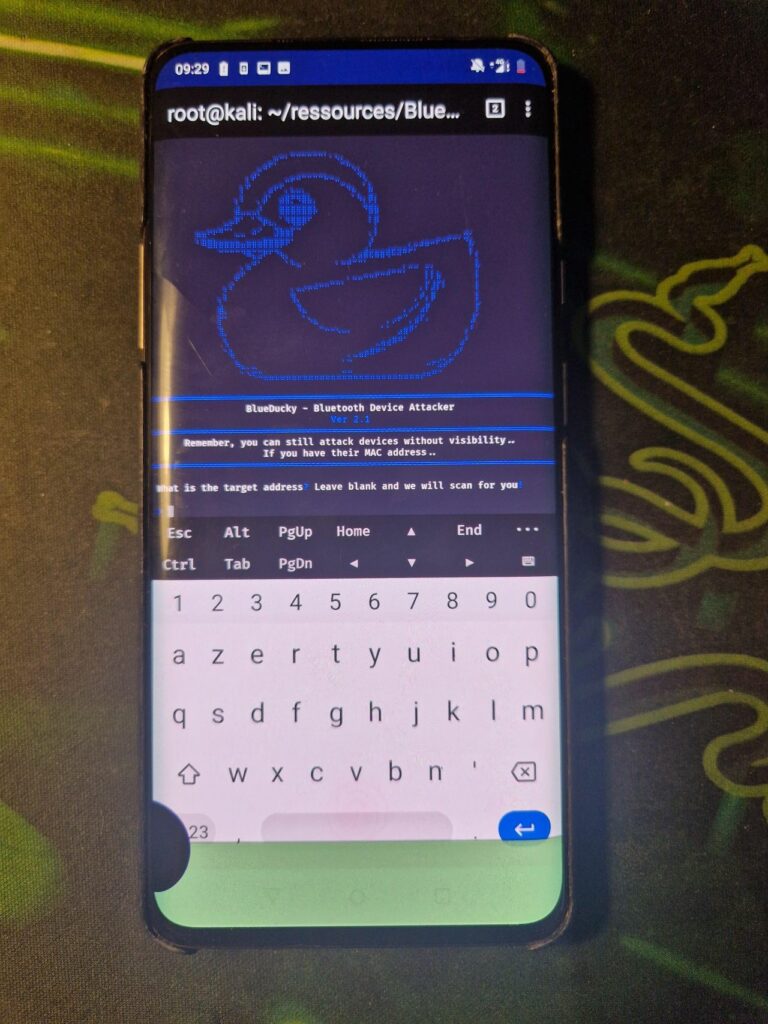

🔵 Bluetooth Arsenal - L'empire sans fil

Maîtrise du Bluetooth

Une bombe ! Grâce à cet arsenal, on peut explorer, intercepter et manipuler les connexions Bluetooth environnantes. Détection des appareils connectés, analyse des communications, et même exploitation des failles — tout se fait directement depuis le téléphone ! 🎧📲

Outils intégrés (avec des ajouts) :

- BlueSpy - Surveillance et interception BLE

- BlueDucky - Injection HID via Bluetooth

- Recon Scanner - Découverte avancée d'appareils

- Service Enumeration - Analyse des services exposés

- Man-in-the-Middle BT - Interception de communications

- Fuzzing Framework - Test de robustesse des protocoles

Techniques d'exploitation :

- BlueSmacking - Déni de service via L2CAP

- BlueBugging - Prise de contrôle d'appareils vulnérables

- BlueJacking - Envoi de messages non sollicités

- Car Whisperer - Exploitation des systèmes audio véhicules

🌐 Man-in-the-Middle

Maître de l'interception

Envie de capturer des données sensibles ou d'intercepter du trafic réseau ? NetHunter propose un cadre MITM complet qui permet de piéger les connexions et de détourner les flux de données. Parfait pour tester la sécurité des réseaux en temps réel. 🕵️♂️📡

Capacités d'interception :

- Evil Twin AP - Création de faux points d'accès

- DNS Spoofing - Redirection de requêtes DNS

- SSL Strip - Dégradation HTTPS vers HTTP

- Packet Injection - Injection de paquets malveillants

- Session Hijacking - Vol de sessions utilisateur

- Credential Harvesting - Collecte d'identifiants

Frameworks intégrés :

- Bettercap - Suite MITM moderne et puissante

- Ettercap - Classique de l'interception réseau

- MITMf - Framework modulaire personnalisable

- Responder - Empoisonnement de protocoles Windows

🔍 OSINT - L'investigation en tout mobilité

Le renseignement à portée de main

Les missions d'investigation ne s'arrêtent jamais. Grâce aux outils OSINT que j'ai rajoutés, je peux scruter des bases de données publiques, fouiller les réseaux sociaux et détecter des fuites d'information — le tout depuis ma poche ! 🔍📱

Outils OSINT intégrés :

- TheHarvester - Collecte d'emails et de domaines

- Maltego CE - Visualisation de liens et relations

- Recon-ng - Framework de reconnaissance modulaire

- Sherlock - Recherche de usernames sur les réseaux sociaux

- Photon - Crawler web intelligent

- SpiderFoot - Automatisation de reconnaissance

Sources d'information exploitées :

- Réseaux sociaux - Facebook, Twitter, LinkedIn, Instagram

- Moteurs de recherche - Google dorking, Bing, Yandex

- Bases de données publiques - Whois, DNS, registres

- Fuites de données - HaveIBeenPwned, breach databases

- Métadonnées - Extraction EXIF, documents PDF

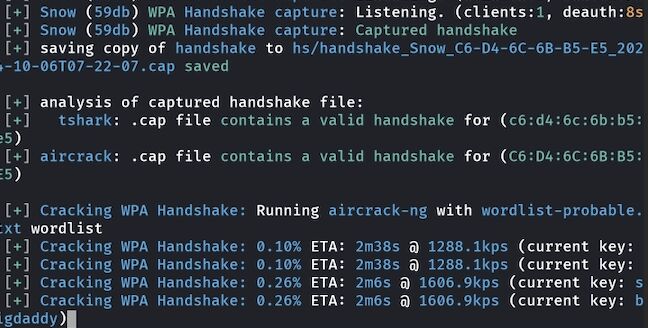

📡 Mode Moniteur Wi-Fi

Surveillance Wi-Fi avancée

L'audit des réseaux est l'une des bases du hacking. Avec ce téléphone, je peux surveiller et analyser tout réseau Wi-Fi à proximité. Le chipset du OnePlus 7 Pro est compatible monitor mode et injection de paquets. C'est redoutable ! 📶

Capacités de surveillance :

- Monitor Mode - Capture passive de tout le trafic Wi-Fi

- Packet Injection - Injection de paquets 802.11

- Deauthentication - Déconnexion forcée de clients

- Beacon Flooding - Saturation avec de faux AP

- Handshake Capture - Capture de handshakes WPA

- Evil Twin - Création de faux points d'accès

Outils d'analyse intégrés :

- Aircrack-ng Suite - Suite complète d'audit Wi-Fi

- Wifite - Automatisation d'attaques Wi-Fi

- Kismet - Détecteur et sniffer Wi-Fi

- Reaver - Attaques WPS PIN

- Hashcat Mobile - Cassage de hash optimisé

💼 L'environnement de travail mobile

Un outil qui tient dans la main, mais avec un potentiel infini 💼

Ce smartphone me permet de réaliser des audits complets, grâce aussi à Kex, l'environnement graphique parfaitement adapté au mobile. C'est le parfait compagnon pour un hacker nomade comme moi. 🌍

Configuration matérielle optimisée :

- OnePlus 7 Pro

- Snapdragon 855 - Performance de calcul excellente

- 12 GB RAM - Multitâche fluide avec les outils lourds

- 256 GB stockage - Espace pour les captures et bases de données

- Écran 90Hz - Fluidité parfaite pour l'interface

- Root et bootloader unlock

- Magisk - Root modulaire et indétectable

- Custom recovery - TWRP pour les sauvegardes

- Kernel personnalisé - Optimisations pour NetHunter

- Accessoires essentiels

- Adaptateur USB-C hub - Connexions multiples

- Câbles OTG spécialisés - Pour l'injection HID

- Antenne Wi-Fi externe - Portée et puissance accrues

- Power bank 20000mAh - Autonomie mission longue

Avantages terrain :

- Discrétion totale - Personne ne suspecte un smartphone

- Autonomie excellente - Plusieurs heures d'utilisation intensive

- Connectivité 4G/5G - Internet haut débit partout

- Portabilité extrême - Tout l'arsenal dans la poche

- Réactivité - Démarrage instantané, pas de boot time

🌟 Conclusion

L'avenir du hacking mobile

Mon OnePlus 7 Pro sous NetHunter représente l'évolution naturelle des outils de sécurité. Dans un monde de plus en plus mobile, avoir un arsenal complet dans sa poche n'est plus un luxe, c'est une nécessité.

La combinaison de la puissance de calcul moderne, de la connectivité 5G, et de la richesse des outils Kali Linux crée des possibilités inédites pour les professionnels de la sécurité.

📸 Galerie de screenshots